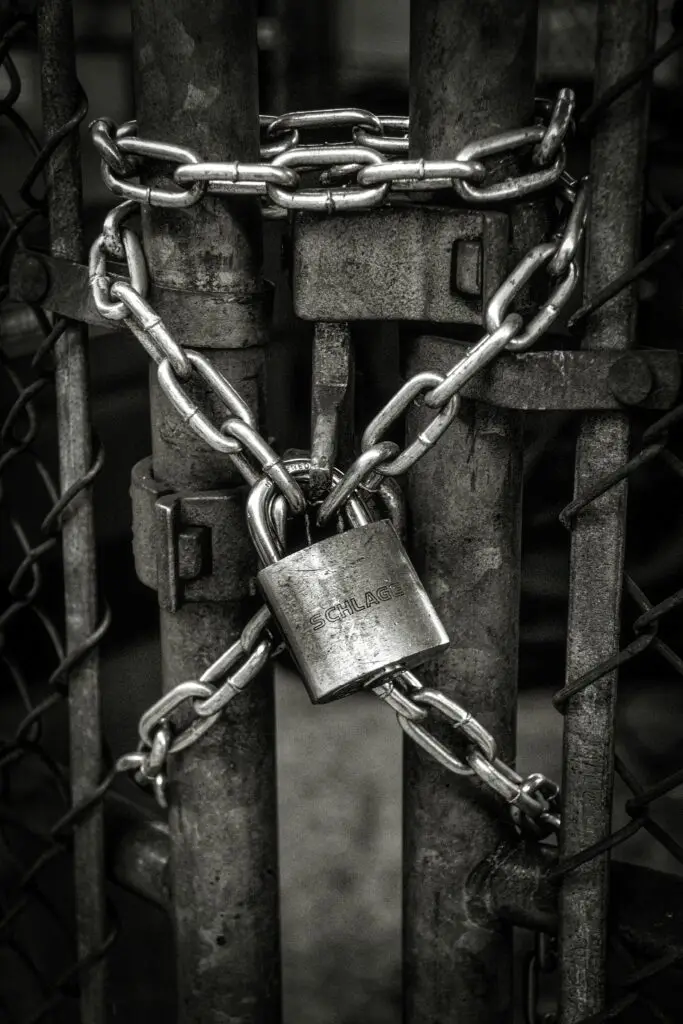

Protégez votre réseau sans fil et adoptez des pratiques de sécurité

Protégez votre réseau sans fil

Sécurisez votre routeur

Changez le nom et le mot de passe par défaut, désactivez la gestion à distance et déconnectez-vous en tant qu’administrateur une fois le routeur configuré.

Utilisez au minimum le chiffrement WPA2

Assurez-vous que votre routeur offre le chiffrement WPA2 ou WPA3 et qu’il est activé. Le chiffrement protège les informations transmises sur votre réseau contre les accès non autorisés.

Adoptez des pratiques de sécurité intelligentes pour votre entreprise

Exigez des mots de passe robustes

Un mot de passe robuste comprend au moins 12 caractères mêlant chiffres, symboles et lettres majuscules et minuscules. Ne réutilisez pas les mots de passe et ne les partagez pas par téléphone, texte ou email.

Formez tout le personnel

Créez une culture de sécurité en mettant en place une formation régulière des employés. Mettez-les à jour dès que vous découvrez de nouvelles vulnérabilités.

Ayez un plan

Préparez un plan pour sauvegarder les données, continuer l’activité de l’entreprise et informer les clients en cas de violation.

Pour plus d’informations sur les actions possibles, il y a …

Commission d’accès à l’information du Québec (CAI)

- La CAI est responsable de la protection des renseignements personnels au Québec.

- En cas de violation de données, les organisations doivent signaler l’incident à la CAI si cela pose un risque sérieux de préjudice.

- Site web : www.cai.gouv.qc.ca

Office of the Privacy Commissioner of Canada (OPC)

- Pour les organisations soumises à la loi fédérale canadienne (LPRPDE, Loi sur la protection des renseignements personnels et les documents électroniques), les violations de données doivent être signalées à l’OPC.

- Il existe des guides et des ressources pour gérer les violations de données.

- Site web : www.priv.gc.ca

Loi 25 au Québec

- La Loi modernisant des dispositions législatives en matière de protection des renseignements personnels (Loi 25) exige que les entreprises :

- Signalent les incidents impliquant des renseignements personnels à la CAI.

- Notifient les personnes concernées si un risque sérieux de préjudice est identifié.

- Plus d’informations : Loi 25 – CAI

Centre canadien pour la cybersécurité

- Fournit des outils et des guides pour répondre aux cyberattaques et violations de données.

- Site web : www.cyber.gc.ca

Actions recommandées :

- Consultez la CAI pour vérifier vos obligations provinciales.

- En cas de couverture nationale ou internationale, vérifiez les exigences de l’OPC.

- Adoptez un plan de réponse aux incidents en conformité avec la Loi 25.